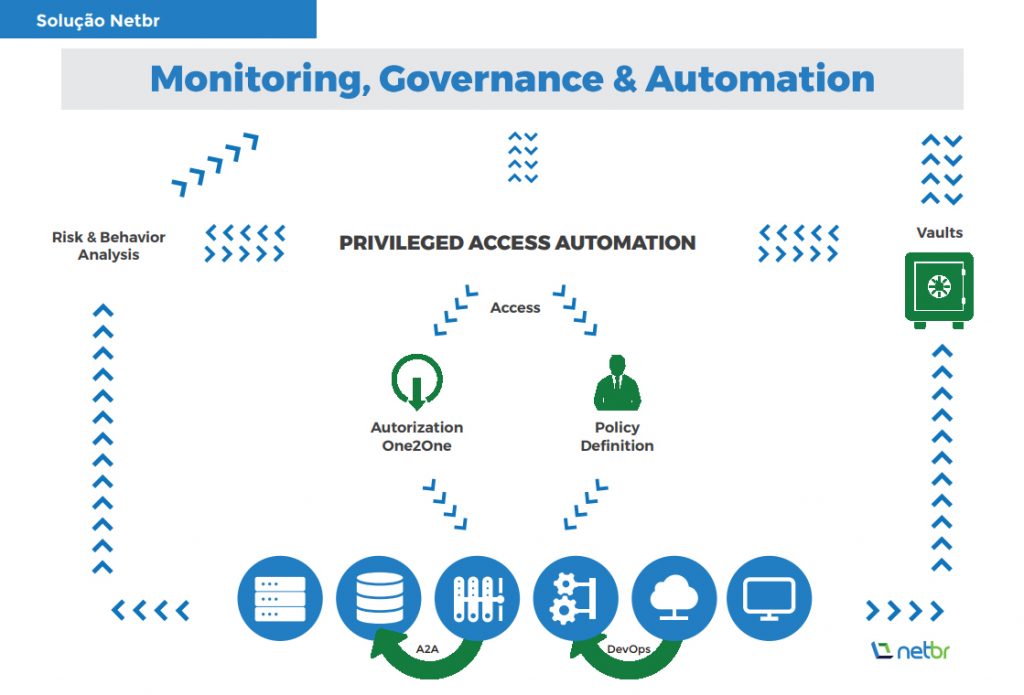

Netbr e Cofre de Senhas: Criamos um modelo único de evolução e implantação de soluções de controle de acesso e cofre de senha.

Sumário Executivo

Devido ao fato de usuários e administradores manterem elevadas permissões de acesso aos dados para executar programas e alterar as configurações de sistemas e de, praticamente, todos os componentes de software de TI, o controle sobre seu uso é essencial para manter a segurança e eficiência operacional.

Apesar dos sucessos contínuos de avaliações de auditoria já realizadas, há ainda, de fato, um buraco cinzento que as organizações não conseguem controlar adequadamente o uso de identidades de privilégio elevado e, assim, encontram problemas como perda de dados, fraudes, inatividade operacional e até danos à reputação.

Introdução - Cofre de Senhas

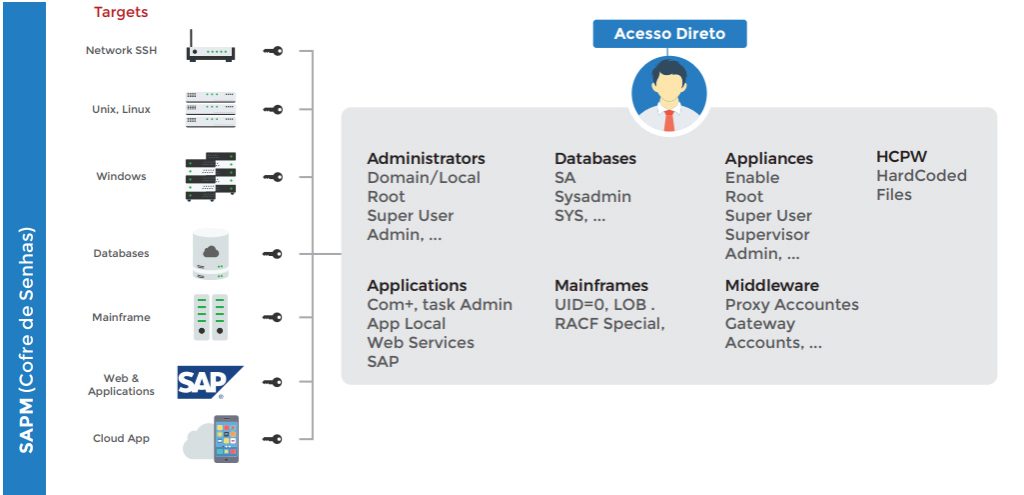

Identidades de privilégio elevado são contas que possuem permissão elevada para acessar sistemas. Elas existem praticamente em todos os lugares em TI como, servidores e sistemas operacionais, desktop, dispositivos de rede, roteadores, switches e dispositivos de segurança, programas e serviços, de banco de dados, aplicações de negócio, serviços web, backup,job scheduling e outros sistemas.

É justamente por este motivo que, por considerar usuários de privilégio elevado, o seu gerenciamento deveria ser tratado com maior atenção dentro das empresas. Para detalhar o assunto e atenção requerida, devemos iniciar com a definição de usuários (identidades) de uma empresa comum.

Normalmente existem 3 tipos de usuários de domínio nas empresas:

1 - End-User

Usuários Normais ou Padrões com Uso Individual, com pouco acesso e com informações restritas, e privilégios restritos;

2 - Admin

Administradores ou SuperUsers com uso compartilhado, existente para realizar mudanças de configuração (planejadas ou não) e que possui acesso elevado a informações, e privilégios elevados. Exemplos de Contas Super Users: Administrator, Local Admin, Root, IBMUSER, as, db2admin, sysadmin, mqm, admin CISCOIOS e JUNOS;

3 - Application

Contas de Serviço com o uso compartilhado, e

dependente de uma aplicação específica, que necessidade de privilégio elevado para desempenhar sua tarefa (Aplicações – A2A, Banco de Dados – A2DB, Monitoração de Desempenho, Backup entre outros), e privilégios elevados.

Administradores ou Projetos de Identidade (IDM/IAM) focam apenas o privilégio de acesso e restrito das contas de usuário normais e padrões incluindo, provisionamento

(criação, movimentação e exclusão) e Sign On / Autenticação (entrada e login automático) do usuário na rede interna, mas são falhos ou inexistentes para tratar usuários (identidades) do tipo Admin ou Application.

E usuários administradores, como são tratados?

Considerando um exemplo real de uma empresa do setor financeiro, para cada pessoa do perfil administrador de TI (Admin, Root, sa, sysadmin, iosadim) podem existir até 1.000 contas com privilégio elevado, sendo que 20% deste valor são atribuídas a pessoas humanas e 80% a aplicações, abaixo alguns exemplos de como chegar a estes números:

- Criação constante de contas de serviço que são geradas para implantações de novos servidores, appliances, sistemas de backup e software controle, administração e monitoração;

- Novas aplicações são instaladas com novos logins internos (e muitas vezes, não são documentados por esquecimento);

- Sobreposição de funções de grupos de trabalho para um projeto multidisciplinar;

- Outsourcing ou contratação externa da administração de servidores ou processos de hosting collocation e até mesmo amazonation (cloud computing);

- Falta de controle em gestão de identidade, que é

provisionamento (criação/remoção) de usuários administradores.

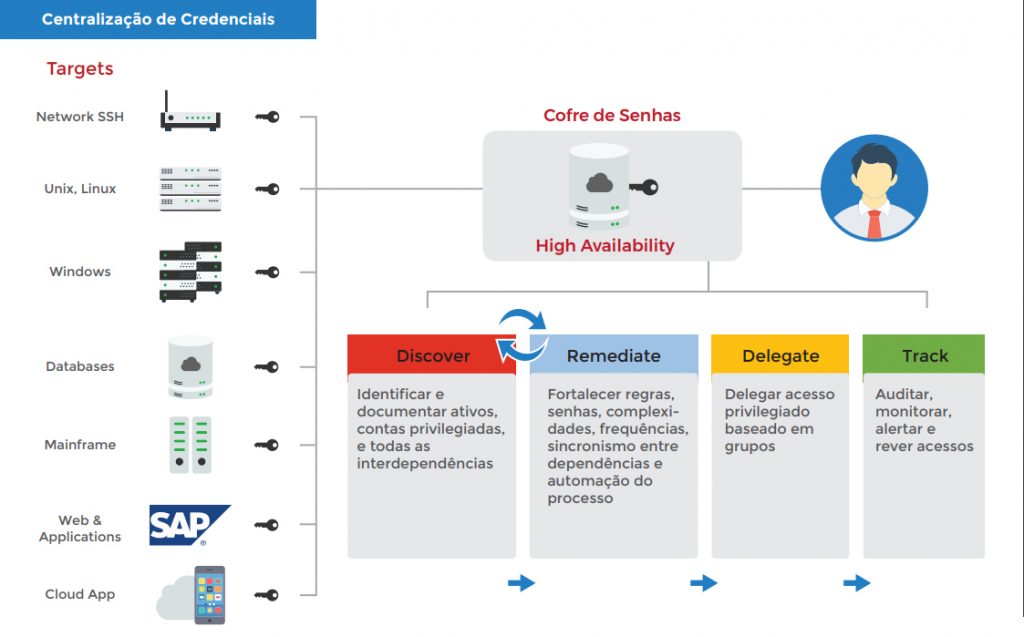

Por isto, parte crucial deste trabalho é fazer uma identificação destas contas (Discovery). Isto quer dizer, achar todas as contas que constam dentro das empresas, seu uso e a forma como se correlacionam.

Depois do levantamento, o próximo desafio será efetivar as boas práticas de governança e GRC recomendadas, como a troca de senhas, no mínimo, a cada 3 meses (o ideal é que sejam trocadas mensalmente).

Por outro lado, essa é uma atividade humanamente impossível, por 2 motivos: o volume destas contas e as implicações desconhecidas que isto acarretaria, incluindo a parada de sistemas. O que exige que soluções de “cofre de senha” tenham além da capacidade de identificar automaticamente as credenciais privilegiadas e rotacionar suas respectivas senhas, tenham a capacidade de monitorar os acessos realizados nos dispositivos, identificando com precisão todos os acessos, e de preferencia de forma totalmente transparente para o usuário final, isto é, sem exigir mudanças de console, ou instalação de componentes extras.

A prática real de mercado está longe de ser um “best practices”, pois, além de ser deficiente, abre um espaço para espionagem e fraudes internas, sem contar o trabalho manual de execução: cofres físicos, envelopes, logs, cerimônias, senhas divididas e muitas vezes, até associar uma senha à uma pessoa a fim de acessar uma multiplicidade de sistemas de alto valor, que constitui um risco adicional.

A solução, comumente chamado de “cofre de senhas”, é controlar e automatizar todas as senhas através de um sistema central e consolidado, em que as senhas são geradas e propagadas para os sistemas remotos (destino). Assim, tais senhas não são compartilhadas a todo o momento, e somente quando se faz necessário alguma intervenção (planejada ou não).

Para isto, existe um processo de workflow, solicitação, aprovação e liberação do gestor responsável (pode ser definido por tempo ou perfil). Uma vez que a senha fosse gerada e usada pelo administrador, ela seria automaticamente descartada e uma nova senha gerada (que não será compartilhada, até outra demanda solicitada), tornando um método seguro e auditável. É como se todas as credenciais críticas e suas respectivas senhas, estivessem guardadas em cofre eletrônico. A cada solicitação do requisitante, o cofre disponibiliza ou não a senha destas credenciais críticas.

A grande questão é que estas intervenções (planejadas ou não, documentadas ou não), não escolhem hora, lugar e dispositivo, o que acarreta outro tipo de gestão denominada “Firecall”.

Firecall (chamada ou alerta de fogo) poderia ser traduzido como o método criado para fornecer acesso de emergência a um sistema de informação.

No caso de algum um erro crítico, os usuários não privilegiados podem ter acesso aos sistemas para corrigir o problema. Quando um firecall é usado, normalmente há um processo de revisão para garantir que o acesso foi devidamente utilizado.

No Mainframe/RACF existe um tratamento simples e eficiente em que uma organização pode definir uma conta de firecall, para algumas aplicações específicas, mesmo com um perfil de OPERADOR.

Como este modelo não pode ser aplicado a outras plataformas (distribuídas) é necessário que as senhas de acesso a firecalls sejam armazenadas de forma segura e sejam acessadas rapidamente, pois qualquer demora significa indisponibilidade e impacto no negócio (Segurança x Disponibilidade).

A Natureza de contas firecalls é temporal, isto é, são disponibilizadas apenas por tempo suficiente para execução da intervenção. Após isto, uma nova senha deve ser gerada para esta conta. Soluções de “cofre de senhas” precisam levar em consideração estas chamadas de firecalls, e a particularidade do tratamento de cada empresa, como integração com sistemas de ticket, cmdb, workflows de emergência (break-the-glass).

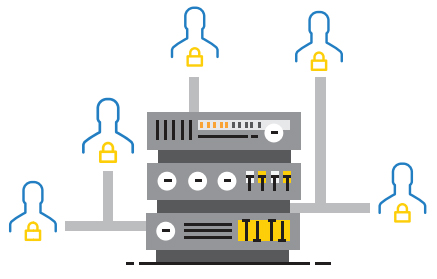

Outro ponto de atenção refere-se às “senhas compartilhadas”. Como o nome diz, são contas compartilhadas por um ou mais usuários. Estas contas são diferentes de contas de usuário que podem ser associadas a uma determinada pessoa. A política e prática de mercado dizem que contas associadas a um determinado usuário “não deveriam ser compartilhadas”, já que invalida a segurança e a auditoria aplicadas a essas contas de acesso (individualização /responsabilização). Isso seria o ideal, porém nem sempre é possível, sem modelos de acesso propiciado por soluções de “cofre de senhas”, que aliam modelo adequado de acesso ao ambiente corporativo.

Existem dois principais riscos de segurança com qualquer tipo de conta compartilhada. O primeiro é que com o acesso de várias pessoas na mesma conta, é impossível manter a trilha de auditoria, pois existem vários logins ao mesmo tempo.

Há, também, a responsabilidade (accountability) mínima do uso da conta, e, como é compartilhada, muitas vezes as pessoas não se sentem responsáveis pela segurança e fazem coisas que não fariam com o seu próprio usuário, como escrever a senha em algum post-it.

O segundo risco de gestão é a senha. Imagine mudar uma senha compartilhada por muitos. Isso requer que a senha seja distribuída de uma maneira segura. Isto pode significar mais trabalho, e propensão a erros, além possíveis falhas no tratamento destes.

O fato é que soluções de “cofre de senhas” precisam resolver estas questões:

- Contas de Administrador (superusers) possuem

acesso ilimitado; - Situação de Manutenção, ou Firecalls, normalmente

ocorrem após o horário normal de trabalho, e são

lidadas de forma frágil; - Falta de controle na responsabilização do acesso

(accountability).

E então, quer bater um papo e compartilhar nossos casos de uso?

Melhores Práticas:

Entre as melhores práticas no controle de privilégios e de “cofre de senhas“ podemos entender que, de um lado, há grande necessidade de prevenir o uso de contas compartilhadas e na responsabilização individual. Ambas são exigidas por normas regulatórias de mercado, porém, por outro lado, existe a necessidade de garantir a disponibilidade e continuidade dos negócios (que exigem o uso destes privilégios elevados para intervenções e aplicações).

Assim, a primeira ação é criar um processo para suportar este paradigma, seja no controle automatizado das senhas, isto é, “cofre de senhas” ou na gestão do acesso, isto é, controle da sessão administrativa.

É importante ressaltar que, devido à necessidade e agilidade das intervenções sem uma automação destas etapas, o processo fica fraco e dependente de pessoas e fatores extras e subjetivos, inclua aqui: importância e cargo do solicitante, análise do gestor, prioridade e cronograma do projeto em questão, e não menos importante, a confiança e amizade entre as partes.

Outras ações recomendadas, independente da solução de “cofre de senhas” a ser escolhida:

- Minimizar o número de contas compartilhadas usados rotineiramente. Restringir o uso compartilhado de contas “superuser” para circunstâncias especiais. Se necessário “superuser” no dia-a-dia de operações normais, recomenda-se não compartilhar senhas e automatizar o processo.

- Definir uma política para contas de serviço de aplicações de monitoração, backup e outros, que inclua mapeamento por missão crítica, unidade de negócios ou geografia entre os outros divisores. Não é recomendado atribuir uma única conta para inúmeros sistemas (atenuação da política), tampouco uma conta por dispositivo (overhead de trabalho).

- Transformação dos comandos, acessos em texto para posterior correlação e análise da atividade da conta em todos os sistemas.

- Estabelecer processos e controles para a gestão compartilhada de suas senhas, mas esteja ciente de que os processos manuais e controles não são escaláveis e necessitam de cuidado e supervisão. Implante a ferramenta de gerenciamento de senha ou similar para automatizar processos, impor controles e fornecer uma trilha de auditoria.

Justificativa de um projeto de cofre de senhas

Devido a constante busca por melhoria dos controles internos, as empresas necessitam de um controle mais efetivo do acesso lógico ao Datacenter,

incluindo o controle de atividades executadas por terceiros e a identificação proativa de segurança de possíveis ameaças internas (alvo de constantes casos de ataques cibernéticos atuais).

Além da justificativa de eficiência operacional das atividades e mudanças realizadas no datacenter, acrescenta-se uma maior inteligência de segurança no rastreamento das atividades e possível identificação de anormalidades.

Desta forma, busca-se uma solução que garanta a segurança operacional por meio de trilha de auditoria dos indivíduos que têm acesso a dados sensíveis ou processos críticos de TI.

As empresas buscam aumentar sua capacidade de monitoramento e rastreabilidade da rede, armazenando todas as atividades dos usuários remotos, criando condições de controle de acesso a servidores e outros dispositivos de redes e demais equipamentos existentes no parque de TI.

Devemos considerar a questão de segurança em conjunto com a questão operacional, pois as justificativas são comuns, conforme os benefícios esperados abaixo.

É importante que a solução adotada não altere ou comprometa a forma de operação atual e de seus administradores, sendo que a solução precisa ser a mais transparente para o usuário final e tenha risco zero de comprometer os sistemas atuais ou de mudar forma de acesso a eles.

Solução de “cofre de senhas” trazem diversos benefícios, entre eles: maior segurança, alta disponibilidade, controle de acessos, trilha de auditoria das atividades realizadas, acompanhamento em tempo real das alterações realizadas por terceiros, conformidade aos requisitos de auditoria, rastreabilidade, conformidade com padrões internacionais como ISO 27000, além de criar um meio de análise de atividades de terceiros (período, data, usuário, horas trabalhadas no ambiente), e análise das mudanças planejadas e as mudanças efetivamente realizadas.

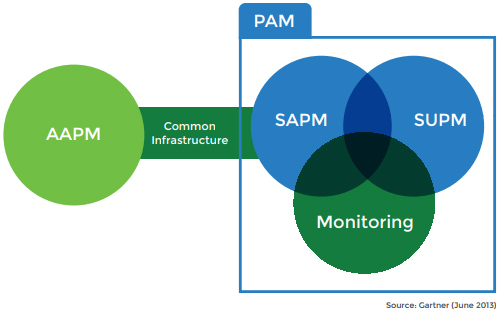

Definições de Mercado e cofre de senhas

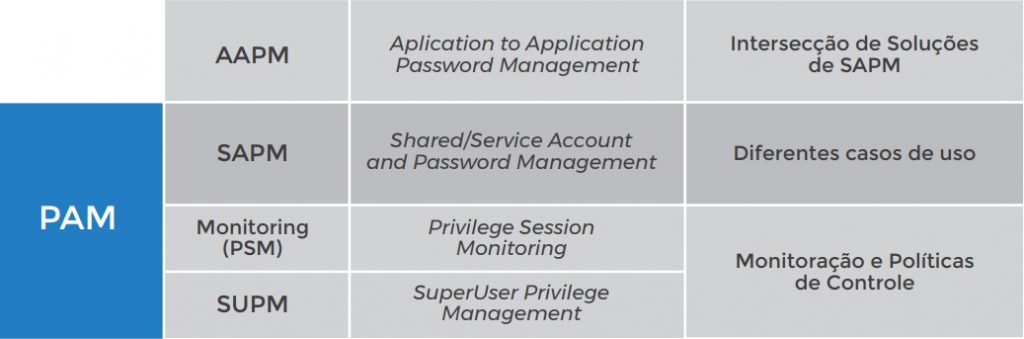

Conforme pontuado pelo Gartner, este desenho representa bem as opções e subdisciplinas de controle

de acesso ao datacenter. Inicialmente um universo bem definido, com as seguintes subdivisões do PAM (Privilege Account Management), comumente chamado de cofre de senhas:

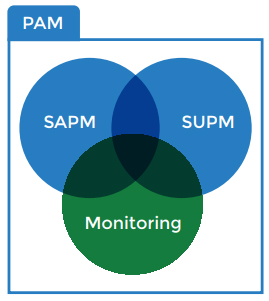

PAM (Privilege Account Management): Em uma visão ampla, diz respeito a um conjunto de estratégias para controlar o acesso ao datacenter, com soluções de: SAPM, SUPM, Monitoring:

SAPM (vault): Gestão de credenciais (conta, usuário, senha) por um componente central, que identifica e controla todas as relações de contas e senhas. A medida que o acesso a um determinado componente é exigido, a senha da conta é revelada (com toda a trilha de auditoria necessária). Este componente é chamado de SAPM. Apesar de “cofre de senhas” se referir ao contexto inteiro do PAM, tecnicamente ele atua mais neste segmento de SAPM ou simplesmente o vault.

Numa visão básica, aqui é possível criar uma camada de responsabilização do usuário pelo uso de uma credencial compartilhada (ex: root) ou conta sistêmica (de serviço). Como melhores práticas, toda vez que uma senha for revelada para um determinado uso, ela deve ser trocada. E ainda, de acordo com normas regulatórias, é exigido que a troca da senha aconteça periodicamente. Algumas normas exigem que a troca (rotação) ocorra a 90 ou 180 dias no mínimo.

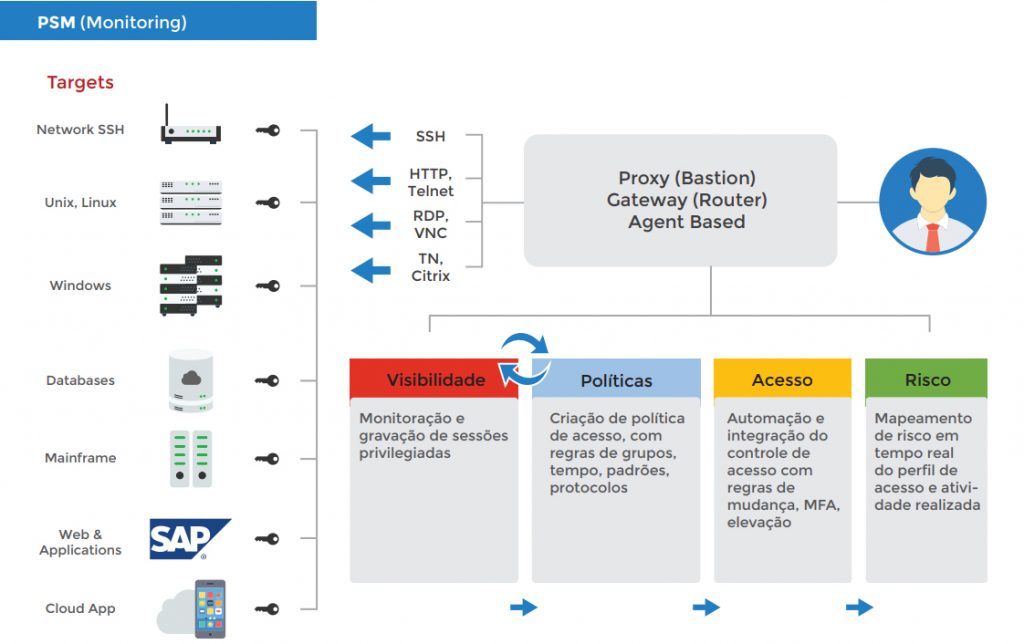

PSM (Sessão ou Monitoring): É feito a auditoria da sessão estabelecida com os servidores ou componentes do datacenter e, assim, prover informações detalhadas do que foi feito nos servidores.

Existem soluções de Monitoring/PSM baseadas em:

• Agentes: Requer instalação de agentes nos servidores monitorados. Mais granular e com maior impacto ao datacenter, difícil manutenção e atualização.

• Jump Server: Requer que o usuário final (administrador) acesse um portal de serviços para se conectar em diferentes plataformas, normalmente defi- nindo a forma e o aplicativo de conexão, não sendo possível sua personalização. Todo o controle está no Jump Server, que executará aplicações. Altera a forma do administrador, devendo entrar em portal de acesso.

• Gateway (Man-in-the-middle): Funciona de forma transparente, pois o controle está na análise de protocolos administrativos (ex: SSH, X11, RDP5, RDP6, RDP7, Citrix ICA, VNC, Telnet, TN3270 e TS Gateway). Não muda forma do administrador trabalhar.

Além das atividades comuns de monitoração de todas as ações que foram realizadas em um determinado servidor, é vital que soluções de controle de sessão (subitem ao cofre de senhas) possibilite criar regras de acesso (políticas) baseadas em:

- Tempo, Origem

- Usuários, Grupos

(Incluindo autenticação Integrada com Ldap) - Tipo Protocolo ou Canal

(Porta Acesso) - Modelo de Dados

(Ex: Cartão de crédito) - Comando

(Comandos permitidos e proibidos, aqui pode ser entendido como SUPM baseado em Proxy de acesso, sem agentes). - Estabelecer sessão através do consumo de

credenciais, através do sign-on transparente

da sessão.

Conforme apontamentos de clientes e analistas de mercado (Gartner) existe um índice de satisfação de 82% de clientes, para empresas que adotam estratégia de controle de acesso baseado em soluções de SAPM integradas com soluções de PSM baseadas em Gateway. Isto porque, é obtido uma grande flexibilidade de arquitetura e a possibilidade de gestão de credenciais envelopadas (controlada pelo cofre de senhas), ou credenciais não envelopadas, pois acesso também é registrado.

SUPM (Delegação de Comandos): – Este conjunto de funções estabelece os comandos que cada usuário pode executar nos servidores. Cada conjunto de regras é definido por mapeamento de perfil de acesso. Existem dois tipos de soluções: baseada em agentes (que permite maior granularidade de acesso), e baseado em proxy/sem agentes (conforme modelo anexo acima e que cria uma camada de controle, menos granular, porém mais transparente e independente de plataformas). Para esta disciplina alguns pontos são importantes: o uso de agentes dificulta a cobertura a diferentes plataformas (principalmente o legado), além de onerar a manutenção da solução, pois nem sempre é possível atender toda a empresa de uma forma mais ampla, conforme referenciado pelo Gartner:

Host-based SUPM tools offer the most fine-grained command-filtering capabilities, but are also most complex to deploy and manage, Evaluate your cabilities to Create and maintain SUPM policies before making investmets in SUPM tools”.

“SUPM kernel-level granularity allows a very fine level, but higher cost of administration and performance. On the other end, protocol-level filtering is easiest to implement and maintain, but does not offer same granularity”.

Alternativamente ao mapeamento de perfil manual, uma nova onda de soluções baseadas em comportamento histórico de acesso (PUBA – Privilege User Behaviour Analysis), permite criar a visão de perfil de forma automática com seguintes funções de análise:

- Detectar as credenciais de usuários e terceiros

comprometidos (fora do padrão) - Detecção de abuso de privilégios de algum

usuário específico - Priorização baseada em risco de atividades do

usuário - Categorização de trilhas de auditoria para revisão

posterior (revalidação de acesso) - Detectar quais credenciais estão sendo usadas e

compartilhadas - Detectar mal uso e respectivo comprometimento

de contas de serviço

- Detectar violações de políticas de conta pessoal

- Detectar desvio entre políticas de acesso e o uso

real dos administradores

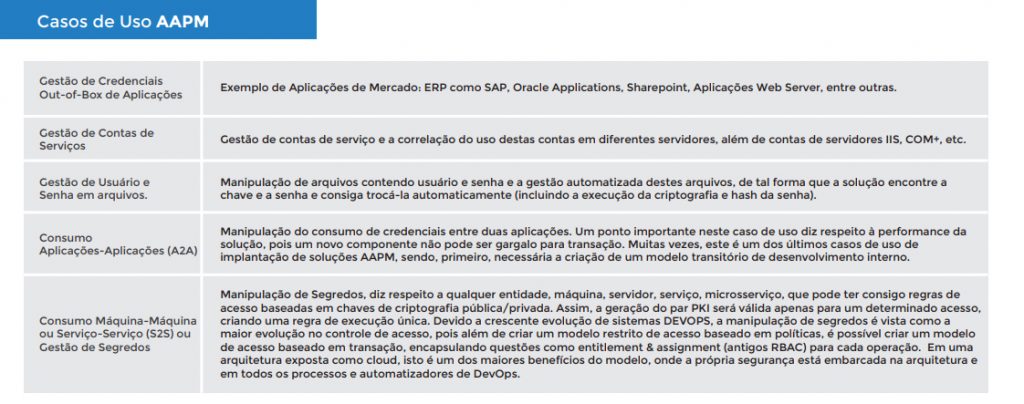

AAPM (Application to Application Password Management):

AAPM (Controle Aplicações): Por meio da gestão de credenciais de aplicações, cria-se um modelo de acesso intermediário para resolver questões na personificação (accountability) de aplicações.

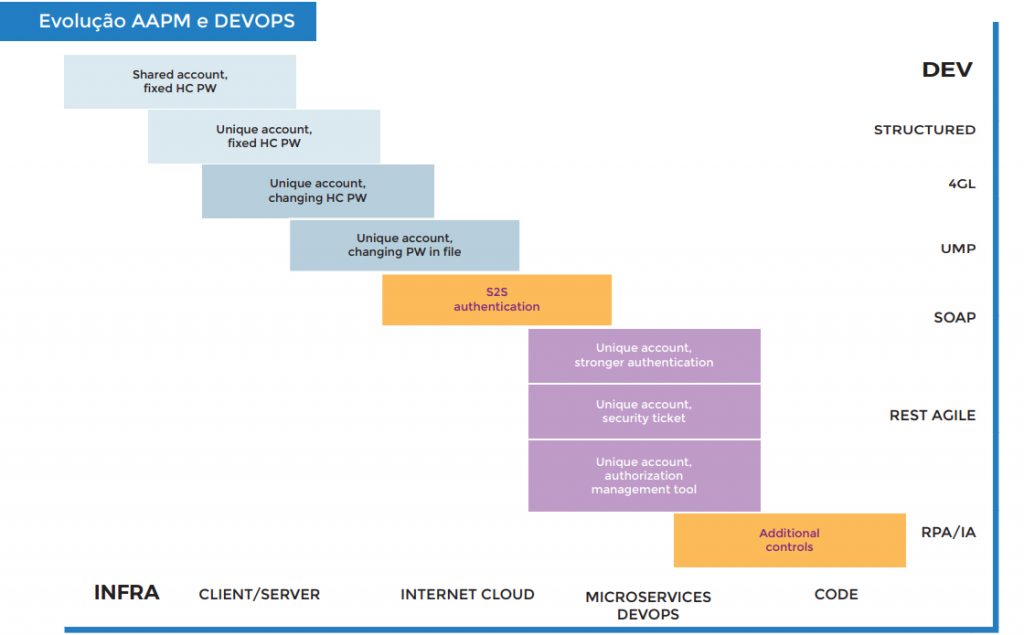

Um ponto importante é que devido a grande evolução de ambientes – cloud, devops, aplicações Service-to-Service, esta disciplina de AAPM está em constante amadurecimento e se tornou complexa o suficiente (com diferentes abordagens, impactos e estudos casos) para ser considerada uma estratégia à parte de soluções PAM, pois diz respeito às aplicações e desenvolvimentos, e não ao acesso e intervenções no datacenter.

Para melhor entendimento dos benefícios de AAPM, detalhamos alguns casos de uso, através da rotação contínua e em intervalos de tempo mais curtos de senhas de acesso. O modelo mais seguro de aplicações é, sem dúvida, por intermédio do uso de chaves de criptografia intrínsecas aos sistemas. Porém, isto requer uma transformação digital (e reescrita) de aplicações.

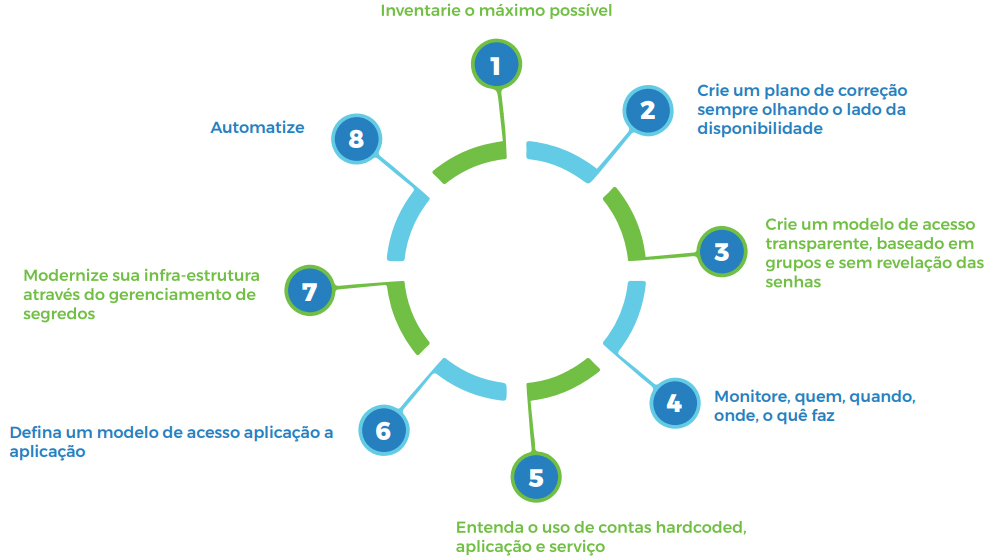

Modelo de Práticas Netbr e cofre de senhas

Modelo Evolutivo Entregas:

Baseado em diversas experiências vividas nesta disciplina, criamos um modelo de evolução e implantação de soluções de controle de acesso e cofre de senhas:

Inventarie o máximo possível

Mapeamento Deep Discovery 100% Contas (Ambiente Completo de TI), exemplo:

- Microsoft

(contas built in, contas de serviço) - Linux/Unix

(Vmware – esx, contas root ou UID=0) - Banco de Dados

(contas sa, contas sysadmin) - Devices/Appliances/Desktops

(Adm Local, Root) - Contas Aplicação

(ex: SAP, Oracle, WebServices Servers)

Plano de Correção

(via gestão de contas ou camada de acesso)

- Operacionalização Experimental:

Criação de procedimentos de produção para equipes envolvidas; - Definição de candidatos ao envelopamento

(Piloto em algum departamento); - Defina os ambientes candidatos:

(Contas built in, contas root ou UID=0, sysadmin); - Contas de serviços:

Dupla custódia de novas contas de serviços ou gateway de acesso; - Definição de modelo de delegação:

Criação de grupos de acesso x agrupamento lógico de servidores; - Implante de camada de acesso

(Para contas gerenciadas ou não gerenciadas) através da monitoração e entendimento do acesso. - Definição de workflow

e integração de ferramentas com change management. - Uso de interfaces

de publicação de aplicação.

Crie um modelo de acesso transparente

- Uma conta só precisa ser trocada se a senha for revelada. Por isso, a importância de uma camada de acesso transparente, sem a necessidade de apresentação de senha (sign on da sessão).

- Identifique o usuário de seu diretório (base autoritativa) para elevação de privilégios de acordo com políticas (fonte, destino, horário, criticidade,

acompanhamento) baseado em grupos de acesso.

Monitore

- A monitoração é importante para questões de compliance, forense eficiência operacional. Assim, será possível mitigar riscos de uso de contas privilegiadas ou mudanças que impactam o negócio.

- Importante fazer a validação, o sizing, a busca por palavras-chaves e a proteção do ambiente crítico.

- O benefício de monitorar é extrair informações para compreender o comportamento de acesso automático.

Entenda o uso de contas de aplicação de arquivos

(AAPM e HCPW)

Após a cobertura do ambiente de infraestrutura, o próximo passo é partir para um modelo de acesso de aplicações. Senhas baseadas em hardcode são as primeiras a serem candidatas à gestão.

Valide um modelo de acesso baseado em frequência de autenticação e fingerprint da origem.

Crie um modelo de gestão de contas de aplicação (AAPM e S2S) e Modernize infra

- Avalie a possibilidade de gerenciar contas de aplicações e crie um modelo de acesso, dois pontos críticos.

- Use o conceito de DevOps e de chaves de criptografia PKI (publica e privada) para gestão não apenas dos servidores, aplicações, mas também do processo.

Automatize

- O objetivo final de uma solução de gestão de privilégios é a automação. Isto definirá o nível de segurança e maturidade da solução. As soluções de gestão (cofre de senhas) devem estar 100% automatizadas, livres de intervenção humana.

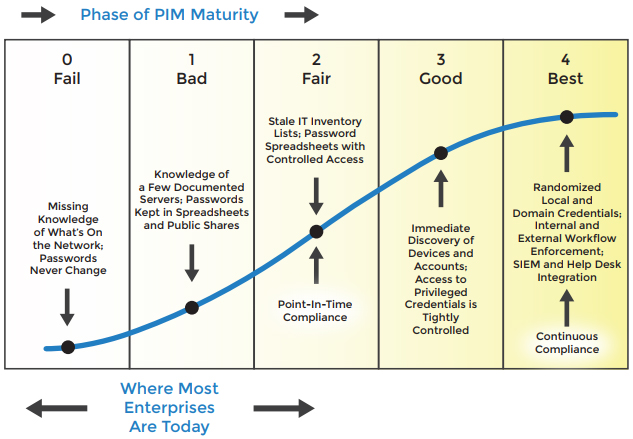

Análise do Mercado

Empresas como Gartner e Forrester propõe um modelo de análise de tecnologias associadas ao PAM (que é um conjunto de tecnologias associadas, incluindo SAPM, AAPM, SUPM, Monitoring). Algumas perguntas são críticas para melhor escolha da tecnologia, a constar:

Será que o fornecedor tem soluções para todas as plataformas de destino da organização?

A solução tem recursos de registro e relatórios robustos?Eles estão alinhados com as expectativas de seus auditores?

A solução permite a implementação de processos de workflow e aprovação?

Qual é o custo total relacionado com a implantação da ferramenta, incluindo qualquer tipo de consultoria ou serviços profissionais?

Qual é a estimativa do tempo necessário para implantar as ferramentas?

A ferramenta atende aos requisitos de fluxo de trabalho e aprovação? Pode integrar-se com ferramentas de service desk para verificação de tickets de incidentes e/ou problemas?

A ferramenta suporta senhas “históricas” para situações de recuperação de desastres?

A ferramenta fornece recursos de SSO – Single Sign On, visando minimizar a latência e ocultar a senha de acesso ao recurso a ser acessado?

Que arquitetura – baseado em proxy / gateway baseado em host – pode melhor atender aos seus requisitos, especialmente se você está olhando para as necessidades do PAM multiplataforma?

A ferramenta fornece granularidade suficiente?

A ferramenta fornece capacidades de relatórios e dashboards abrangentes?

Permite a reprodução da sessão e das ações realizadas durante o tempo de utilização da conta privilegiada?

A ferramenta pode fornecer alertas em tempo real?

A ferramenta permite a mineração de dados de suporte e análise para investigação forense e de desempenho?

Tem capacidade de monitoramento, independente de como o usuário obteve o acesso privilegiado, isto é, dentro ou fora da solução de SAPM.

Netbr e Cofre de Senhas

O presente documento tem como objetivo detalhar condições técnicas para evolução e posterior adoção, de soluções de cofre de senhas para controle lógico de acesso ao datacenter, a constar: o gerenciamento das identidades privilegiadas (o que inclui contas administrativas, contas embarcadas – built in – e contas de aplicação) e controle das sessões estabelecidas com o datacenter (o que inclui políticas, auditoria e monitoração).

A Netbr foi uma das primeiras empresas a trabalhar com gestão de privilégios e cofre de senhas no Brasil, atuando fortemente nessa disciplina desde 2010. Durante estes 11 anos de experiência, conquistamos importantes referências no mercado brasileiro em diferentes segmentos: Financeiros, Utilities, Governo, Serviços, Industria entre outros.

Nosso diferencial está em fornecer soluções chamadas Best-of-Class, pois permitem o uso mais flexível dos casos de uso e que permitem resultados imediatos sem comprometer ou esconder custos operacionais, custos de uso e custos de implantação, conforme apontado recentemente pelo Gartner em “Gartner Research Note – Compare mixed offerings from

multiple vendors against comprehensive suites. Individual components can be coupled, and can sometimes offer a more suitable solution at a lower price than a suite offering”. Além disso, as soluções Best-of-Class não comprometem a operação do ambiente, o que chamamos de transparência.

Nossos produtos e serviços não exigem a instalação de agentes ou mudanças drásticas de operação, ou ainda o uso de servidores – jump servers – intermediários, minimizando drasticamente o impacto das mudanças ou situações de recuperação. A implementação é imediata, cobrindo os principais casos de uso da solução.

A partir do diagnóstico técnico e da experiência em ambientes análogos de produção, e especificamente neste assunto, criamos best-practices em PAM de mercado com mais de 300.000 elementos gerenciados e construímos vários cenários de soluções possíveis com a preocupação de oferecer a que melhor se ajusta às condições do cliente, levando em conta qualidade geral, menor custo, qualidade efetiva do suporte e prazo adequados às necessidades dos clientes.

Fundada em 2003, a maior credencial e DNA da Netbr é a entrega de projetos críticos de infraestrutura em grandes empresas nacionais dos setores financeiro, de telecomunicações, de serviços e da indústria, com sucesso e satisfação.

Procuramos não apenas oferecer soluções que atendam às necessidades imediatas. Nosso objetivo é estabelecer um relacionamento de longo prazo com nossos clientes , alcançar segurança aliada a eficiência operacional e inovar, o que tem sido uma característica de nossa atuação.

Para isso, contamos com uma equipe de profissionais altamente especializada e estamos constantemente reforçando os nossos fundamentos: soluções inovadoras,

ética profissional, relacionamento baseado na confiança mútua, transparência e comprometimento.

Temos consciência de que nossos serviços geram expectativas e o importante é manter a constante comunicação e acompanhamento para garantir os resultados

esperados. Por fim, buscamos a humanização das relações junto a nossos clientes.