IGA

Identity Governance Administration

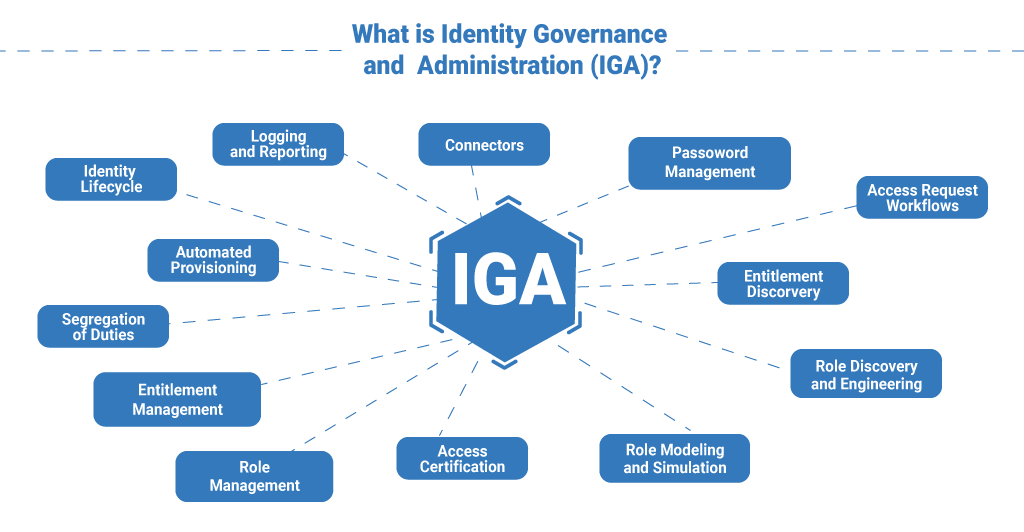

A Administração da Identidade (IGA) cria um modelo de gestão de regras dos atributos das identidades, incluindo administração e gestão de todo o processo de contas, senhas, solicitações de acesso, provisionamento, concessão e revisão de acesso, e gestão de direitos.

IGA - Identity and Governance Administration

Conjunto de recursos, incluindo administração e gestão de todo o processo de contas, senhas, solicitações de acesso, provisionamento, concessão e revisão de acesso, bem como o gerenciamento de direitos.

Administração de Identidade

Gerenciamento do Ciclo de Vida da Identidade e Conectores

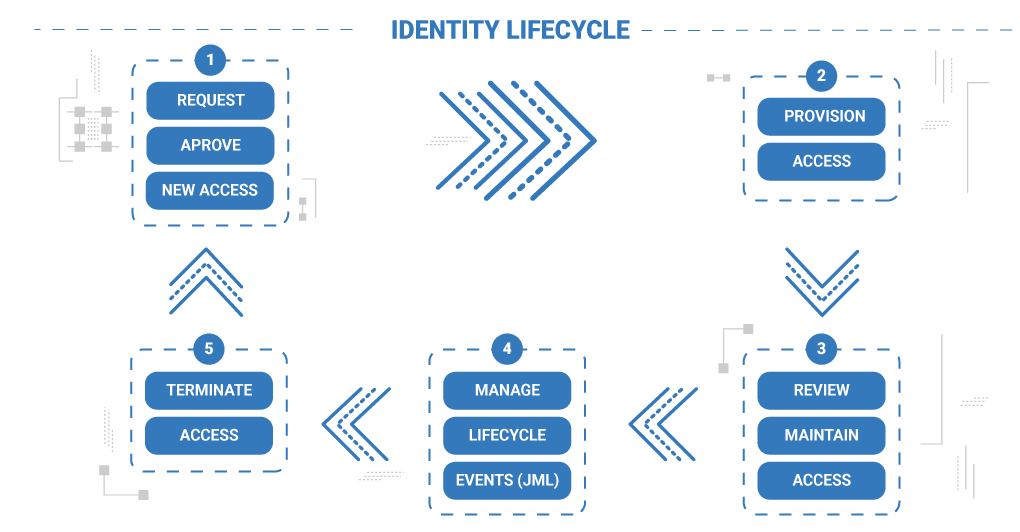

A principal razão pela qual a maioria dos produtos dessa categoria existe é facilitar o gerenciamento do ciclo de vida de uma identidade.

Todas as identidades precisam ser criadas de alguma forma, mantidas ao longo do tempo (por exemplo, mudanças no cargo quando você é promovido) e aposentadas quando as pessoas deixam a organização.

Parece fácil gerenciá-lo em pequena escala, mas é muito difícil fazer isso em grande escala (pessoas e sistemas).

Não é possível para uma equipe de pessoas manter manualmente todas as alterações nas identidades, para que os produtos de governança e administração de identidades sejam implementados para tornar isso mais fácil.

Para que um sistema de governança e administração de identidades funcione, ele precisa de muitos dados sobre seu pessoal e seu acesso. A maioria dos sistemas coleta dados por meio de “conectores”, que são simplesmente integrações com outros sistemas para ler e gravar dados a partir deles. Nesse caso, os dados necessários são muito específicos: identidades, seus atributos e acesso.

Os conectores leem dados para coletar informações sobre quem tem acesso ao que em seus sistemas. Eles também gravam dados para gerenciar eventos de ciclo de vida da identidade, como criar novos usuários e conceder acesso a eles. O maior desafio desses conectores diz respeito a visibilidade, onde quer que os usuários do sistema e os dados de acesso sejam armazenados.

Muitos produtos de governança e administração de identidades têm conectores complexos que levam muito tempo para serem implementados. Apesar da complexidade, é importante lembrar que, em um nível básico, os conectores nada mais são do que ler e gravar dados.

Ninguém quer lembrar dezenas de senhas diferentes e alterá-las a cada 90 dias, para que os produtos de governança e administração de identidades ajudem você a gerenciá-los.

Em vez de fazer login em vários sistemas para alterar manualmente as senhas, você pode efetuar login em um (o sistema IGA) e sincronizar sua senha com todos os outros sistemas.

Solicitação de Acesso

Quando alguém precisa acessar algo, precisa de uma maneira de solicitá-lo.

Uma maneira simples de fazer uma solicitação é ir até a mesa de uma pessoa e solicitar acesso, mas isso é um problema porque a solicitação não é aprovada ou documentada em nenhum lugar.

Solicitações por e-mail são um pouco melhores, mas são difíceis de encontrar se um auditor pedir para vê-las.

A melhor maneira de gerenciar solicitações de acesso é dentro de um sistema de governança e administração de identidades projetado especificamente com fluxos de trabalho para gerenciar solicitações de acesso, aprovações e cumprimento dessas solicitações. Fluxos de trabalho de solicitação de acesso podem ficar complicados, especialmente se vários aprovadores estiverem envolvidos.

Um sistema IGA também ajuda a encaminhar solicitações para as pessoas certas e a mantê-las organizadas caso seja necessário executar uma ação manual para conceder o acesso depois de aprovado.

A maioria das pessoas na organização usará um sistema de administração de identidades estritamente para solicitar acesso. As demais funcionalidades são para pessoas mais especializadas, como analistas de segurança da informação e auditores.

Provisionamento Automatizado

Depois que as solicitações de acesso são aprovadas, o acesso deve ser concedido de alguma forma. A maneira mais simples é que uma pessoa examine a solicitação e conceda o acesso ao sistema solicitado.

Esse método é difícil de sustentar em grandes organizações, de modo que os sistemas de governança e administração de identidades podem ajudar a automatizar o processo.

Para que o provisionamento automatizado ocorra, um conector (discutido anteriormente) deve ser implementado primeiro. Uma vez que essa integração esteja em vigor, a fundação foi criada para automatizar o processo de concessão de acesso (provisionamento).

A maioria dos sistemas IGA é capaz de automatizar o provisionamento em vários sistemas, uma vez integrados.

Gerenciamento de Autorização de Aplicativo

Para que as pessoas façam solicitações de acesso e as concedam, os sistemas de governança e administração de identidades precisam saber que tipos de acesso (ou direitos) estão disponíveis para as pessoas solicitarem.

O gerenciamento de direitos de aplicativos é um conjunto de recursos do sistema IGA que permite adicionar, editar e excluir direitos e outras informações usadas para descrevê-los (títulos, descrições, proprietários, nível de risco, tags e outros dados úteis).

Governança de Identidade

Esses recursos fornecem a maior parte da inteligência dentro dos sistemas IGA, incluindo segregação de funções, certificação de acesso, engenharia de funções, gerenciamento de funções, registro, análise e geração de relatórios.

Aplicação Política e Segregação de Funções (SOD)

A segregação de tarefas (SOD) é o desejo de impedir que uma pessoa execute uma combinação de atividades críticas – por exemplo, iniciar e aprovar uma transferência eletrônica de dinheiro de sua empresa para sua própria conta bancária. A governança de identidade e as administrações que possuem essa funcionalidade fornecem a capacidade de criar regras que impeçam que tipos definidos de acesso (direitos ou funções) sejam concedidos à mesma pessoa.

Muitos produtos também realizam a descoberta de violações com base nessas regras para ajudar você a saber quando um conflito de segregação de tarefas precisa ser corrigido.

Na prática, a segregação de tarefas é muito difícil de implementar e aplicar porque você precisa ter muitas informações sobre as funções de negócios específicas que os direitos permitem que as pessoas executem, bem como um amplo conhecimento de negócios em sistemas cujas ações não devem ser combinadas.

A capacidade de executar a segregação de funções varia significativamente entre os sistemas IGA e depende em grande parte dos aplicativos que sua organização usa e do nível de entendimento do processo de negócios que você possui.

Certificação de Acesso

A certificação de acesso (ou revisão de acesso) é o processo de revisão do acesso que as pessoas têm em um aplicativo ou plataforma, confirmando se está correto ou removendo-o. A maneira mais básica de fazer isso é através de planilhas ou capturas de tela de listas de usuários dentro do aplicativo.

Muitos sistemas de administração e controle de identidades fornecem uma maneira de executar certificações de acesso por meio de uma interface com o usuário, de modo que os resultados possam ser facilmente capturados, manipulados e arquivados como evidência de auditoria.

Esse processo também pode ser combinado com o provisionamento de acesso (discutido anteriormente) para remover automaticamente o acesso que você diz que deve ser removido durante o processo de certificação de acesso.

Entitlement de Aplicações

Para grandes organizações com muitos aplicativos e pessoas, fica difícil identificar os tipos de acesso (direitos) existentes nos aplicativos e como esse acesso é concedido às pessoas.

Descoberta de direitos de aplicativos é um recurso oferecido por alguns sistemas de administração e controle de identidades para ajudá-lo a descobrir direitos, seja através de funções ou diretamente de seus aplicativos.

Na prática, esse recurso é vagamente definido e difícil de implementar em um produto IGA. É melhor que você conheça seus aplicativos e os direitos dentro deles para poder informar o sistema IGA, em vez de fazer com que o sistema os ajude a encontrá-los para você.

E então, quer bater um papo e compartilhar nossos casos de uso?

Mapeamento de Papeis (Role Mapping)

Muitas organizações preferem gerenciar o acesso por meio de funções, em vez de atribuir direitos diretamente às pessoas. Os papéis ficam ainda melhores quando você combina diferentes tipos de acesso em vários aplicativos para que as pessoas possam solicitar a maior parte do acesso necessário por meio de uma única função.

Embora os papéis sejam uma boa ideia que pode poupar muito esforço ao longo do tempo, a parte difícil é construir os papéis em primeiro lugar.

Vários sistemas de governança e administração de identidades fornecem recursos para a descoberta e a engenharia de funções, o que é simplesmente um processo para ajudá-lo a descobrir quais tipos de acesso devem ser incluídos em uma função.

Isso geralmente é feito através de padrões, onde o sistema encontra semelhanças no acesso entre usuários com características comuns (tendo o mesmo cargo, por exemplo).

A descoberta de funções e os recursos de engenharia não substituem o bom conhecimento de seus negócios e pessoas, mas facilitam muito o trabalho pesado de criar funções quando elas são bem implementadas.

Modelagem de Papéis (Role Mining)

Um dos desafios de gerenciar o acesso por meio de funções é que você pode conceder ou remover muito acesso a muitas pessoas de uma só vez. Se você atribuir um novo tipo de acesso a uma função com 1.000 usuários, todos os usuários receberão esse novo tipo de acesso.

Isso funciona bem quando é o que você pretende fazer, mas às vezes gerenciar o acesso fica complicado. Saber quais são os possíveis efeitos de uma ação antes de você realmente tomar a ação é bom ter e ajuda a evitar erros graves que afetam grandes grupos de pessoas.

Muitos sistemas de governança e administração de identidades possuem recursos que permitem modelar alterações em funções e simular seus efeitos antes de executar uma ação. Como você pode ter previsto, isso é difícil de fazer e, infelizmente, não evita todas as possíveis coisas que podem dar errado.

Dito isso, é melhor ter recursos de modelagem e simulação de funções do que não, para que você tenha pelo menos alguma capacidade de ver o que vai acontecer quando fizer uma alteração.

Gerenciamento de Papéis (Role Management)

Depois que as funções foram criadas, você freqüentemente precisa modificá-las e atualizá-las.

Isso inclui adicionar e remover usuários em funções, além de alterar os tipos de acesso concedidos por meio de funções.

Os sistemas de governança e administração de identidades geralmente fornecem interfaces de usuário e fluxos de trabalho para ajudar a gerenciar o processo de manutenção de funções, para que você possa mantê-los atualizados e garantir que eles representem o acesso de que as pessoas realmente precisam.

Log, Análise e Relatórios Configuráveis

Muitas atividades relacionadas ao gerenciamento de identidades e acesso acontecem todos os dias nos sistemas da sua empresa. As pessoas fazem login em aplicativos, acessam informações e executam todos os tipos de transações.

Os sistemas de governança e administração de identidades com um conjunto altamente completo de recursos capturarão informações de vários arquivos de log e executarão análises e relatórios para ajudar a resumir e interpretar essa atividade para você.

Na prática, esse conjunto de funcionalidades se sobrepõe bastante aos sistemas de gerenciamento de logs – Informações de Segurança e Gerenciamento de Eventos [SIEM].