ZERO TRUST E IAM

A arquitetura Zero Trust já é um consenso na comunidade global enquanto modelo de segurança e eficiência de acesso na rede híbrida. Para cumprir o seu mandamento de “nunca confiar, sempre checar” a filosofia Zero Trust necessita do IAM (Gerenciamento de Identidade e Acessos) como condição de consciência e visibilidade dos agentes (humanos ou impessoais) que tentam acessar informações ou recursos rede.

ARQUITETURA ZERO TRUST

O conceito de “Zero Trust” (ou confiança zero) define uma abordagem radicalmente crítica para o gerenciamento de risco operacional em acessos no ambiente e na arquitetura de redes corporativas.

Um modelo em baixo do qual as políticas de segurança devem considerar que a totalidade dos usuários e dispositivos do ambiente externo ou interno são, por princípio, uma ameaça em potencial e, de uma forma ou de outra, integrantes de uma superfície de risco.

Devendo, por esta razão, ser submetidos a uma “suspeição” (ou checagem) protocolar e permanente, em cada instante dos processos, para o bem de um ambiente produtivo seguro.

Em outras palavras, o mandamento Zero Trust inclui a verificação constante do usuário e suas ações durante todo o tempo em que ele se move dentro da rede, restringindo seus privilégios e direitos ao mínimo necessário para o cumprimento de sua tarefa-fim.

A Queda do paradigma perimetral

O conceito de Confiança Zero desponta em finais da primeira década deste século, após a clara superação da antiga realidade de redes demarcadas; isto é, aquelas redes tradicionais com perímetros interno e externo definidos na engenharia e no uso.

Marcando uma época em que a utilização de bloqueios na demarcação (tipicamente através do firewall) era tida por garantia de controle satisfatório de ameaças.

Implementado nas fronteiras da rede própria com a Internet, o firewall não foi abolido, sendo ainda hoje largamente incorporado nas políticas Zero Trust, mas apenas como parte do arsenal. Ele realiza a filtragem de acesso para impedir o assédio não autorizado e bloquear atividades maliciosas, impedindo o intercâmbio irregular de dados e recursos segundo regras definidas pelos gestores.

Mas para o enfoque Zero Trust, o princípio da verificação permanente se aplica de forma indistinta também sobre identidades autorizadas, sejam elas originadas dentro ou fora do que ainda se poderia chamar perímetro de demarcação.

De fato, houve um avanço muito intenso da atividade cibernética e, principalmente, das formas de aquisição “as a service”, e da incorporação de dispositivos de usuário (processos BYOD), ao longo dos últimos 20 anos. Assim, os acessos aos servidores, aplicações e dados empresariais, bem como as interações entre pessoas e os dispositivos da rede se tornam cada vez mais granulares. Eles ficaram também mais anônimos, efêmeros e oriundos de pontos imprecisos do universo transacional.

Esta realidade atingiu níveis até recentemente inimagináveis com a explosão do trabalho remoto, a partir de 2019, e com a banalização acelerada da vida digital em todo o planeta.

A tal ponto de, hoje, o conceito de rede corporativa se referir não mais, exclusivamente, a um arranjo tecnológico de propriedade de uma empresa, mas a um emaranhado de zonas de conexão, públicas e privadas, cabendo a cada interessado cuidar de suas próprias premissas.

Assim, drasticamente, caiu por terra a ideia de uma zona “confiável” e “proprietária” da rede empresarial inventariada pelo gestor. Bem como a noção de que o usuário e os dispositivos “internos”, conhecidos e monitorados nos limites do perímetro empresarial, seriam mais confiáveis que os externos.

É bem verdade que não existe, no cenário global, algum caso completo de transição da confiança zero como filosofia para a sua concretização real, principalmente naquelas empresas detentoras de grande legado. Mas a imposição do paradigma e suas práticas de segurança forte, persistente e evolutiva, vem mostrando resultados notáveis.

A Identidade é o “novo perímetro”

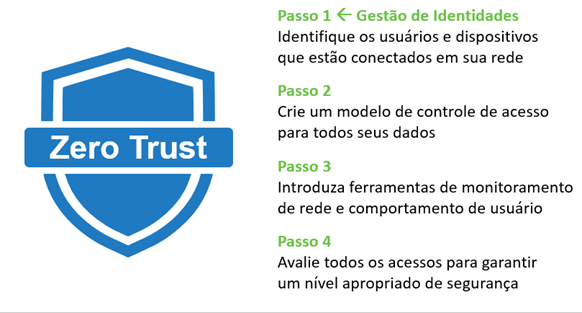

Não havendo consenso sobre a transposição do modelo filosófico para a realidade material de uma rede Zero Trust em termos cabais e estritos, hoje é ponto pacífico a noção de que o gerenciamento da identidade se encontra no ponto de partida do roteiro de implantação do modelo.

Uma vez que todos os indivíduos, dispositivos e elementos de processo da rede devam ser submetidos à confiança zero, emerge, tecnicamente, a necessidade de se isolar e identificar, de forma clara e inconfundível, cada um desses elementos, estejam eles localizados em qualquer das “sete camadas de segurança”.

Em termos conceituais, o padrão OSI (Open Systems Interconnection) define as sete camadas de segurança listadas como: camada humana, camada de perímetro, camada de rede, camada de endpoints, camada de aplicativo, camada de dados e camada de missão crítica.

De um modo geral, as estratégias Zero Trust precisam descobrir, isolar, classificar, inventariar e gerenciar o conjunto de atributos e chaves relacionados às identidades reveladas nas várias posições dessa pilha. Em qualquer que seja a camada, tais entes de acesso são abrangidos pelas categorias de “identidades humanas” (funcionários, parceiros, clientes) ou “identidades impessoais”, estas últimas localizadas nas diferentes camadas de dispositivos e softwares (smartphones, desktops, switches, sistemas operacionais, APIs, microprocessos etc).

Para dizer do modo sucinto, a necessidade imprescindível de haver distinção e clareza no isolamento das identidades decorre da máxima, assimilada pelo Zero Trust, de que não é possível gerenciar aquilo que não se é capaz de conhecer e de que é impossível conhecer aquilo que não é identificado.

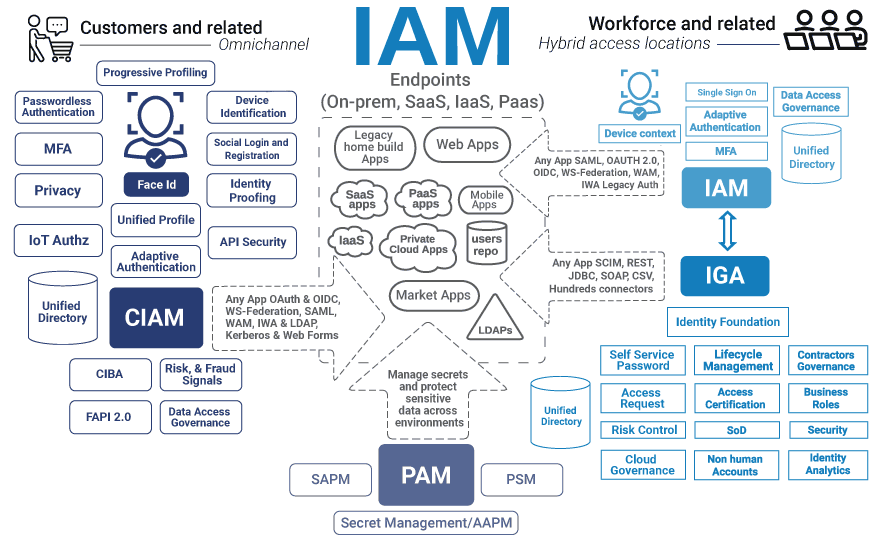

De modo que a disseminação do modelo Zero Trust caminha realmente de forma convergente com o crescimento da adoção de soluções de IAM (Identity and Access Management) e suas diversas derivações de foco, tais como o controle de direitos (ou privilégios) de acesso (PAM), de controle de identidade e acessos de clientes (CIAM) e de governança de identidade e acessos (IGA).

IAM segundo o Gartner

Entre as diversas maneiras de se descrever a IAM, uma das mais recorrentes na comunidade global é a que se pode encontrar no Glossário Técnico do Gartner, cujo verbete segue abaixo:

“O gerenciamento de identidade e acesso (IAM) é a disciplina que permite que as pessoas certas acessem os recursos certos nos momentos certos e pelos motivos certos”.

Tal disciplina atende à necessidade de missão crítica de se garantir o acesso apropriado aos dados recursos nos ambientes de tecnologia, que estão cada vez mais heterogêneos, e atender aos requisitos de conformidade cada vez mais rigorosos.

O IAM é uma iniciativa crucial para qualquer empresa e está cada vez mais alinhado aos negócios. Sendo que sua implementação requer habilidades de negócios e não apenas conhecimentos técnicos”.

Ainda na visão do Gartner, as empresas que desenvolvem estratégias de IAM maduras conseguem reduzir seus custos de gerenciamento de identidade. E, mais importante, tornam-se significativamente mais ágeis no suporte a novas iniciativas e na exploração de novas oportunidades de negócios.

Em outras palavras, ficam mais espertas, seguras e competitivas numa economia digital cujo paradigma mais radical foi definido pelo Google em 2009 como “beyondcorps”, numa das primeiras iniciativas práticas em direção ao Zero Trust.

O risco operacional e o atrito

Enquanto a aversão ao risco é elemento inerente a qualquer atividade humana ou de negócio, a ideologia Zero Trust parte do princípio de que absorver o risco operacional, de forma consciente e segura, tornou-se um dos principais elementos competitivos na economia conectada.

Nesse ambiente de negócios em rede, e em constante transformação digital, a arquiteturas Zero Trust é uma pré-condição para as operações dinâmicas em que funcionários, parceiros, clientes, robôs e dispositivos precisam rapidamente acionar elementos de uma estrutura de TI para que os negócios aconteçam e gerem lucro.

Em consonância com seu desafio principal, que é o de prover segurança e integridade para a rede e seus dados, as iniciativas Zero Trust necessitam perseguir a eliminação do atrito, focando na melhoria da experiência e na automação dos requisitos de auditoria e compliance dos processos de negócios.

O movimento paradoxal, portanto, está em que, ao impor parâmetros de segurança mais rigorosos (inclusive, obrigando o usuário já autorizado a se autenticar novamente na passagem de uma aplicação a outra), o princípio da confiança zero tenderia a criar mais obstáculos para a jornada do usuário.

E com agravantes externos importantes. É o caso da judicialização dos riscos de TI, provada pela imposição de normas de compliance em novas legislações como LGPD e SarbOx, que precisam ser atentidas por documentação e trilhas de auditoria de acessos.

Embora este possível acúmulo de novos elementos de fricção pareça uma conclusão natural, o fato é que as coisas não acontecem bem assim. Ao deslocar o foco de verificação do “local” onde está o usuário, para a “identidade” do usuário (ou do dispositivo), a abordagem sem perímetro cria uma estratégia de workflow mais flexível e conta hoje com modelos de autenticação mais ágeis e dinâmicos que os tradicionais.

A adoção dos requisitos de IAM está em linha com processos de automação e garante os fundamentos para processos de autenticação e autorização compatíveis com as exigências de segurança, compliance e melhoria da jornada do usuário.

Os princípios básicos do Zero Trust:

1. O Privilégio mínimo

Cada identidade é definida por uma série de atributos, entre os quais estão as suas regras de interação e direito de acesso a serviços, dados e níveis autoridade para interferir em arquivos, dispositivos e configurações.

Tais atributos, em conjunto, carregam “privilégios de acesso”, associados às políticas de controle de vigilância e a suas chaves de autenticação, como login e senha, tokens, chaves criptográficas ou até uma autorização pontual de terceiro.

Um dos mandamentos básicos do zero trust está na imposição de concessão minimalista de privilégios, de modo que cada identidade limite sua ação ao espectro estritamente necessário para as suas funções pré-definidas. Este requerimento se estende ao tempo de posse das credenciais de privilégio, de modo a evitar o emprego de chaves e credenciais longevas.

2. Nunca confiar, sempre verificar

Ninguém e nenhum dispositivo é confiável dentro do modelo de segurança de Confiança Zero. Assim, cada nova entrada no sistema, ou cada solicitação de acesso, precisa ser autenticada para verificar a identidade do usuário diante do contexto operacional e das regras pré-definidas, não importando a existência de uma credencial anteriormente concedida.

Esse mandamento está na fundação do modelo, partindo da premissa de que o risco sistêmico nunca é completamente isolado da operação.

3. Monitoramento constante

A atitude Zero Trust exige monitoramento e avaliação constantes do comportamento do usuário pessoal ou impessoal, ao longo de cada ciclo de acesso. Suas ações, movimentações, alterações na rede e de dados devem ser analisadas e submetidas a uma checagem no contexto, envolvendo toda a complexidade do workflow e as regras de tratamento de risco inerentes às políticas de segurança e regras de compliance.

E então, quer bater um papo e compartilhar nossos casos de uso?

4. Evitar o movimento lateral

O movimento lateral ocorre quando um invasor já está presente dentro da rede e tenta obter um acesso maior ao que possui. Tal movimento pode ser difícil de detectar na proteção em perímetro, mas como o acesso Zero Trust, na maior parte dos casos, o acesso é segmentado e precisa ser restabelecido de tempos em tempos, de modo que um invasor não consegue fazer essa movimentação com tranquilidade com que agia antes.

5. Autenticação de vários fatores (MFA)

A autenticação de vários fatores é uma função primordial para a implementação de Zero Trust, ao exigir mais de um comprovante, ou a combinação variáveis de autenticação, como senha, prova biométrica, captcha, posição GPS, informações do histórico de acesso da identidade e a verificação da identidade do dispositivo físico.

Com o avanço da engenharia social e a grande exposição dos funcionários ás redes de relacionamento, os hackers descobriram que era mais eficiente tentar conseguir o acesso através de algum funcionário, ou técnicas de phishing utilizando um avatar falso desse funcionário, ao invés de aplicar estratégias de invasão de força bruta.

Uma vez de posse de credenciais capturadas de usuários internos, este tipo de acesso malicioso é extremamente efetivo em ambientes de segurança perimetral, mas não no ambiente Zero Trust. O sistema de Confiança Zero é obrigado analisar constantemente o processo de autenticação e, havendo indícios de violação da identidade, pode restringir, bloquear, acusar e até revogar todos os acessos da identidade em questão, até que se prove o acesso é regular.

Algumas características de IAM e Zero Trust

Ao mesmo tempo em que manda aplicar desconfiança operacional aos acessos, o modelo Zero Trust enseja o desenvolvimento de novos modelos de autorização de serviços visando a eficiência dos negócios em um cenário competitivo no qual a experiência do usuário (UX) é importante diferencial.

Assim, algumas tendências de modelos de autenticação se sobressaem nas estratégias de IAM.

Ponto único de acesso – (SSO)

Uma característica dos legados de TI nas empresas é de haver “silos” em processos de autenticação e autorização de tarefas de usuários. Por exemplo, em um grande banco pode haver métodos de autenticação específicos para a consulta a saldo de correntista ou para operações de transferência de fundos, bem como para a aplicações de câmbio e demais produtos do portfólio.

A adoção de SSO (Single Sign On) surge como tendência da rede Zero Trust, permitindo que um usuário autorizado em algum ponto possa fazer logon em várias aplicações empregando suas credenciais (usuário e senha) uma única vez. O que viabiliza este recurso é justamente a capacidade agora exigida de verificação de multidimensional dos atributos da identidade, através da autenticação de múltiplos fatores (MFA).

Neste arranjo de simplificação de trânsito para o usuário, os atributos da identidade são cotejados com outros parâmetros de acesso como a tokenização dos dispositivos e a checagem das permissões provisionadas pelo administrador, dispensando o usuário de se autenticar de forma redundante na passagem de um ponto a outro da estrutura.

Federação

A identidade federada consiste em atribuir a tarefa de autenticação a uma aplicação ou site em que usuário já se validou, assumindo esta autenticação sem exigir do usuário as tarefas de revalidação. Este elemento externo federado – chamado “provedor de identidade” – é definido presumivelmente por seguir as premissas de políticas, acordos, padrões e fatores de autenticação associados à estratégia Zero Trust.

O provedor de identidade (IdP) conserva os parâmetros de credenciais de login dos usuários e é acionado pelo aplicativo, quando necessário, para oferecer a licença de acesso. O IdP aprova a solicitação, efetuando-se automaticamente o login.

O status de IdP pode ser atribuído a um servidor da própria empresa (eliminando-se os silos remanescentes) ou a uma aplicação ou serviço de fora da organização. Por exemplo, quando o login a um serviço pode obtido através de credenciais do usuário no Facebook ou Google.

RBAC e Zero Trust

O RBAC (Controle de Acesso Baseado em Função), é um método empregado para impor restrição a aplicações recursos com base na função específica do usuário. O modelo se aplica a usuários finais, administradores, parceiros, trabalhadores temporários e administra parâmetros como a autoridade, localização e hierarquia do usuário.

A implementação de RBAC envolve um mapeamento claro dos processos de negócios e das regras de compartilhamento de recursos, para evitar acessos desnecessários (ou perigosos), porém sem criar dificuldades desnecessárias para a produtividade dos usuários.

Em contrapartida, seu emprego representa um passo importante para a automação e padronização dos acessos, por exemplo, na implementação de métodos de onboarding/offboarding sintonizados com a demanda e a carga de temporária de trabalho do RH e de diferentes instâncias da organização inscritas no programa RBAC.

E então, quer bater um papo e compartilhar nossos casos de uso?