PAM

Privileg Access Management

Além de produtos e ferramentas, é o processo (e modelo) de concessão, monitoração e proteção de contas com privilégios elevados, como contas admin / as / root, contas de aplicações, contas de serviços e demais segredos corporativos.

PAM - Privilege Access Management

Contas privilegiadas são indispensáveis para administrar os negócios, mas a falta de gerenciamento de acesso privilegiado pode levar a violações de segurança e problemas de conformidade.

Soluções de PAM ajudam as organizações a mitigar e evitar perdas de negócios e penalidades financeiras. Em muitas organizações, os desenvolvedores, DBAs e outros administradores de sistema recebem direitos completos de superusuário com pouca supervisão. A falta de governança de acesso adequada para contas privilegiadas leva a um acúmulo de privilégios em excesso, contas órfãs, conflitos de propriedade e outros problemas de governança.

As organizações precisam ir além dos métodos de compartimentação de senha e políticas estáticas para restringir e monitorar o acesso privilegiado.

Quer saber mais sobre cofre de senhas?

Acesso Restrito

O gerenciamento de senha é uma primeira linha de defesa, mas, uma vez que o acesso foi concedido (legítimo ou ilegal), o usuário pode agir da forma que quiser, sem que seja detectado e sem tenha visibilidade profunda de suas atividades privilegiadas, e o uso de suas interfaces (telas gráficas), comandos e ações que estão interagindo em seus ativos críticos de TI.

Veja como podemos ajudá-los a eliminar o compartilhamento de contas privilegiadas e melhorar a auditoria e a responsabilização dos acessos pagina cofre de senhas.

Compliance de Acesso

Por isto, a importância de um modelo de acesso, ágil, performática e transparente, baseado em monitoração profunda (além dos controles tradicionais de usuários e senhas) que permite detectar contas privilegiadas comprometidas e atividades suspeitas, sem perder a qualidade da monitoração.

E que tenha uma resposta rápida para identificar “quem fez o quê”, em complemento a uma remediação eficaz/tempo real, gestão de incidente e análise investigativa. Tornando assim o compliance de acesso aos ativos bem mais fácil de alcançar.

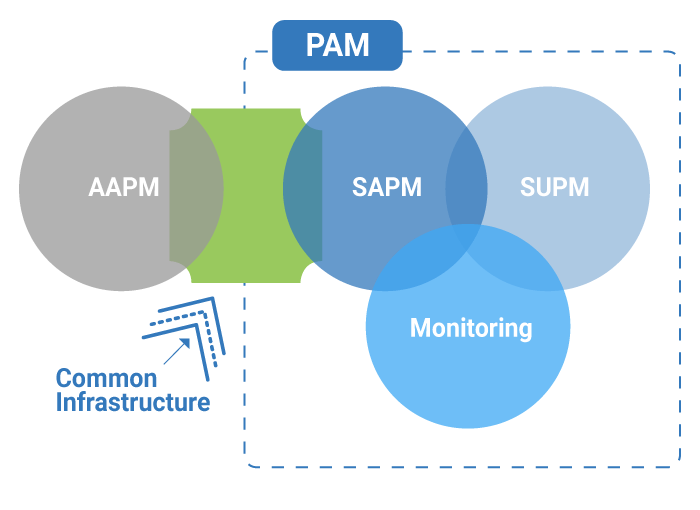

Atuamos em todas as iniciativas e casos de uso, para uma melhor arquitetura corporativa de PAM, nas seguintes áreas:

AAPM: Aplication to aplication and password management

SAPM: Shared account password management

SUPM: Super-user privilege management

Monitoring (PSM): Privileged session management

Leia mais nosso guia cofre de senhas – best-practices implementation

NOSSOS DIFERENCIAIS

Implantação mais rápida

(time to value) e flexível

Solução turnkey

Que não requer agentes em pontos finais, pode ser implantada em dias (ao invés de meses)

Integração

Suportamos uma vasta lista de plataformas, de mainframe a devices de redes, e todas as aplicações, softwares, bancos, so, envolvidos nestes ambientes.

Visibilidade Profunda

Onde nenhuma outra solução captura a profundidade de detalhes de sessões privilegiadas, como pulsações de teclas, movimentos do mouse, e mesmo caracteres gráficos das aplicações a serem integradas na plataforma, permitindo a detecção da legitimidade da identidade de fato.

Transparência aliada a Experiência do Usuário

A tecnologia de proxy que defendemos é uma solução transparente, que requer um mínimo de modificações de rede. Os usuários não precisam mudar seu cliente aplicativos ou fluxos de trabalho.

Know-how e valor

Somos profundos conhecedores deste assunto, seus respectivos casos de uso e alternativas de controle. Utilizamos o modelo Best-of-Class, garantindo resultados imediatos sem comprometer ou esconder custos operacionais, custos de uso e custos de implantação.