Gestão de privilégios (no Brasil, conhecido como Cofre de Senhas), não é um assunto novo e está em franca evolução, impulsionado por novos direcionadores de mercado como cloud, autorização, devops, automação (assim como toda TI) além de aspectos tradicionais tradicionais como retorno financeiro, roi, tco, compliance e segurança.

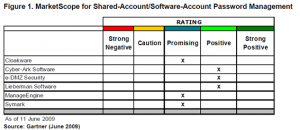

Em meados de 2009, quando iniciamos a análise de tecnologia voltada para controle de usuários administradores, chamado pelo mercado de SAPM, existiam apenas seis empresas fornecedoras, e somente três consideradas pelo Gartner como Positive Rating, em seu estudo “MarketScope for SAPM – Shared-Account/Software-Account Password Management – 16 June 2009 ID Number: G00168063”

Nesta época, os principais direcionadores técnicos eram bem básicos e envolviam questões elementares de autenticação, workflow, plataformas suportadas, arquitetura, inteligência (descoberta, relatórios, alertas) e resiliência (DR, HA, crescimento, aderência).

Além de fatores crítico de sucesso como base de clientes, maturidade, performance, confiabilidade, facilidade de implantação e custo. Fatores cruciais hoje em dia, em função da restrição de investimentos no mercado de TI e crise mundial!

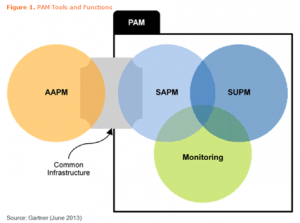

Com a evolução natural do mercado, o SAPM ganhou outros componentes adjacentes, além de algumas dezenas de fornecedores, e incluiu novos conjuntos de letras, como: AAPM, SUPM e PSM (ou Monitoring), que são respectivamente: AAPM – a cobertura de aplicações, scripts, banco de dados (Application to Application Password Management); SUPM – a gestão de delegação de tarefas e atividades administrativas (Super User Privilege Managent) e por fim, PSM – a monitoração das atividades dos administradores (Privilege Session Monitoring).

Esta congruência de funções e produtos, conforme Gartner comenta em sua análise mais atual “Market Guide for Privileged Access Management – 25 May 2015”, chamada de PAM – Privilege Account Management, na verdade mais movida pela oferta e recentes aquisições de fornecedores, em criar diferenciação técnica para respostas de RFPs do que a adoção verdadeira de mercado. Isto porque a implantação completa de todos os componentes de uma única vez, além de ser onerosa (custo de inicial de aquisição – CAPEX), ela é muito trabalhosa no aspecto de definição de políticas e manutenção da solução (OPEX) e impacta diretamente a forma de operação das equipes envolvidas, incluindo: Segurança, Operação, Suporte, Auditoria, Gerência, Gestão de Mudanças e Compliance.

“Host-based SUPM tools offer the most fine-grained command-filtering capabilities, but are also most complex to deploy and manage, Evaluate your cabilities to create and maintain SUPM policies before making investmets in SUPM tools”.

“SUPM kernel-level granularity allows a very fine level, but higher cost of administration and performance. On the other end, protocol-level filtering is easiest to implement and maintain, but does not offer same granularity”.

Do que vale garantir a segurança, se a operação sobre impacto? Este ao meu ver, deve ser o principal direcionador de adoção de tecnologia PAM. Garantir segurança, compliance, mas sem afetar a operação. Ou melhor, o impacto PRECISA ser ZERO para operação e performance nos servidores. A solução PRECISA ser transparente para o usuário final, precisa suportar volumetria e ambientes complexos, sem amarrações desnecessárias de agentes ou consoles proprietários.

A grande dificuldade em aferir isto em testes feitos em laboratório, prova de conceitos, etc… remete a um ponto que além de envolver a empresa toda na seleção, é necessário realizar testes mais abrangentes, e procurar clientes referências, visitá-los e abrir uma discussão de casos de uso da solução real, não apenas discurso de vendas.

Assim, já há alguns anos, temos defendido no mercado a abordagem de soluções focadas, também chamadas best-of-bread e que garantem retorno em curto prazo (short-win), além de trazer diferencial técnico que somente as empresas dedicadas e inovadoras conseguem, a um custo justo.

Some vendors that only address one or few capabilities are very good at what they do. Keep in mind that some products from diferente vendors can work togheter to create a best-of-breed solution at a more attractive price.

O mercado já passou por várias experiências com produtos de gerenciamento multi-disciplinares de TI. Os famosos frameworks de gerenciamento e lembro muito bem que era raro acharmos alguma empresa no Brasil e no mundo que possuía a solução implantada de fato. Toda a abordagem de gerenciamento centralizado, redução de TCO, Roi, etc… vários exemplos… Todos fracassados….

Na verdade, seguindo a linha do Gartner, cerca de 70% dos projetos de frameworks fracassaram. Ou seja, em projetos de envergadura de milhões de reais, o ganho ou o retorno é muito aquém do vendido pelos fornecedores de TI, há uma verdadeira ilusão do retorno de investimento e um overselling de funções por fornecedores.

Mesmo justificativas de segurança, como proteção de ataques, APTs são falhos na justificativa de aquisição de soluções de PAM, pois os principais cases de ataques, como Target, Home Depot, JP Morgan possuíam soluções de gestão de privilégio, porém não foram suficientes para bloquear ou identificar os problemas das brechas de segurança.

Isto porque soluções de PAM não impedem ataques. Apenas amenizam o problema de um modelo antigo de segurança, baseado em autenticação (usuário e senha), através da troca constante de senhas e em tempo mais curtos. O que dificulta o roubo de credenciais e suas respectivas senhas.

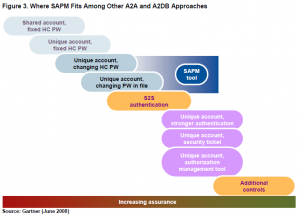

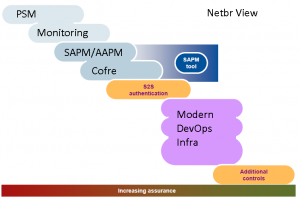

O principal retorno de soluções PAM tem que ser vista como ganho operacional, ganho compliance e auditoria e apoio a proteção de segurança, como uma solução transitória para um novo modelo, mais moderno. Por isto, existem pontos críticos a serem avaliados nesta transição, como aderência profunda a plataformas gerenciadas (ex: suporte completo a contas de serviço em ambientes Microsoft, pela proliferação destas), ou automação de todo o ciclo de vida das contas (descoberta, correlação, envelopamento, controle). Abaixo, exemplificando o uso de SAPM tools como transição para um modelo moderno (baseado em autorização).

Por isto, o modelo transitório precisa trazer retornos rápidos, o que é comprovado pelo mercado através de soluções conjuntas de SAPM (fortalecimento e accountability de contas privilegiadas), aliado ao PSM (monitoração contínua e transparente).

A prova desta linha de pensamento está em pesquisa realizada recente pelo Gartner, onde empresas com abordagem baseadas em soluções focadas em SAPM e PSM possuem cerca de 82% de sucesso, e são referências de sucesso, a exemplo de vários clientes nossos no Brasil que guiamos pela mesma estratégia:

SAPM and gateway-based PSM Tools are the easiest to deploy and 82% of customer references.

Isto porque conseguimos aliar dois fatores críticos de sucesso de implantação em TI: automação e transparência.

Automação na identificação, Discovery, mapeamento de usuários, identificação de contas, contas de serviço, contas de aplicação etc…

Discovery of privileged accounts and their use continues to be a major challenge for organizations, and is expected to take a considerable effort. Security leaders must be prepared to address inventory, classification and use of privileged accounts.

Transparência, pois não podemos mudar a cultura de acesso dos usuários administradores com portais de acesso, jump servers, ou arquiteturas inadequadas, principalmente de Monitoring com produtos fracos em de compressão de vídeo, reconhecimento e busca de caracteres, autenticação integrada e vários componentes avançados, que a primeira vista não são testados adequadamente, até pela dificuldade de reprodução do ambiente produtivo.

Compared mixed offering from multiple vendors against comprehensive suítes. Individual componentes can be coupled and can offer a more suitable solution at a lower price than a suíte offering.

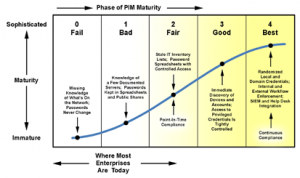

Assim, o objetivo final a ser alcançado é a evolução do controle de credenciais privilegiadas, conforme quadro de maturidade abaixo.

When PSM toos are used to automatically sign administrator on to shared accounts, the password is nor revealed. In this case passwords do not need to be changed after every use. In fact, changing passwords thtat have not been revealed after every use can be counterproductive as it increases the load on SAPM system, and Gartner hears from customers that this can be a problem for less scale PAM solutions

Nele não existe qualquer intervenção humana no processo, conseguimos resolver a questão da elevação de privilégios pelo controle da sessão e autenticação integrada, onde a senha não é apresentada para o usuário administrador. Apenas a sessão é entregue e todos os controles de segurança e operação. Isto aliado a uma arquitetura de SAPM escalável, performática e automatizada traz vantagens competitivas, como menor risco, maior controle. Além do melhor entendimento da operação e dos operadores (Behaviour Analysis).

A proteção garantida de segurança exige novos modelos de arquitetura, não mais baseados em autenticação de usuário\senha, mas em autorização, o que chamamos de Modern DevOps Infra, a exemplo de operações de empresas inteiras como Netflix, baseadas na nuvem e com modelo de segurança quase “inviolável”, ofertados pelos “innovative vendors”.

Several – most large – PAM vendors offer complete PAM suítes, offering capabilities in all four product categories. However, with new and INNOVATIVE VENDORS making entry, the Market is reshaping to be characterized by small-to-middle providers with focus. A common case is SAPM vendors that have added PSM and/or AAPM capabilities. POTENTIAL BUYERS, should carefully evaluate unified products with bundle capabilities, versus offer from vendors that license each capability separately, as tehre is potential cost saving.

Este é o verdadeiro direcionador e temos atestado em nossos clientes: eficiência em gestão de privilégio, não apenas uma onda impulsionada por fornecedores. Mas retorno de investimento e uso ao máximo da tecnologia para avançarmos em um modelo ideal de controle, que inclui a escolha de soluções dedicadas para suportar a complexidade de um ambiente de TI, além de soluções inovadoras para suportar um modelo mais seguro.

– PSM – Monitoração de Acessos Transparente, sem agentes, sem alterar o meio de acesso de administradores, com suporte corporativo (enterprise scale), com funções avançadas como OCR, 4-eyes e suporte a gestão de contas envelopadas ou não envelopadas.

– SAPM/AAPM – Cofre de senhas para garantir fortalecimento e accountability das contas privilegiadas, identificando de forma automática e contínua todas as contas, devices, usos, sem que exista intervenção humana no processo ou complexidade de customização (a exemplo da maior parte de soluções do mercado).

- Modern DevOps Infra – Virar o jogo! Adequar a arquitetura de TI para ambientes mais modernos, a exemplo de empresas baseadas em cloud, substituindo toda a problemática de autenticação baseado em usuário/senha para autorização de acesso para fim específico (análogo aos modelos de RACF aplicado a plataforma aberta) ou “Unique account authorization management tools”.

Isto a princípio pode até parecer obvio, pois como ter eficiência sem foco? Ou vamos voltar na época do overselling de fornecedores e dos famosos frameworks de gerenciamento? Isto é totalmente contrário a evolução de TI (Operação Bimodal ou DevOps), ao retorno financeiro real de seus projetos e ao agravamento dos tempos de crise!

Andre Facciolli – Diretor Netbr.

Links Complementares

www.mgabor.blogs.balabit.com/2014/12/12/the-advantages-of-proxy-based-user-monitoring/

www.blog.conjur.net/blog/2014/11/07/lessons-from-the-home-depot-breach